Le risque qu’un ordinateur connecté à Internet soit infecté par un logiciel malveillant ne sera jamais réduit à zéro. C'est simplement dans la nature du logiciel que des erreurs se produisent. Là où il y a des erreurs de conception logicielle, il y a des gens qui exploiteront ces erreurs à leur avantage.

Le meilleur des utilisateurs de PC peut espérer minimiser les risques d'infection et atténuer les dommages qu'un programme malveillant peut infliger, qu'il s'agisse de voler des données sensibles d'un utilisateur ou de prendre le contrôle de la machine dans le cadre d'une cyberattaque sur des serveurs. des milliers de miles de distance.

La semaine dernière, les internautes ont été pris dans le feu croisé d'une bataille en ligne. D'un côté, les spammeurs et autres types néfastes qui envoient des logiciels malveillants par courrier électronique. De l'autre côté se trouvait l'organisation anti-spam Spamhaus. Comme Don Reisinger l'a signalé mercredi dernier, plusieurs sites européens ont connu des ralentissements importants à la suite de l'attaque, qui pourraient également concerner des gangs criminels en Russie et en Europe de l'Est.

Dans un message publié vendredi dernier, Declan McCullagh a expliqué que la technologie permettant de contrer de telles attaques était connue depuis plus d'une décennie, bien que la mise en œuvre de la technologie à l'échelle Internet soit difficile et, dans la pratique, impossible.

Alors, où cela laisse-t-il votre utilisateur Internet moyen, au quotidien? Notre capacité à empêcher le piratage de nos machines par des logiciels malveillants sera toujours limitée par notre susceptibilité innée. Nous sommes tout simplement trop enclins à être amenés à ouvrir un fichier ou une page Web.

Les taux d'infection sur PC sont stables malgré la prévalence d'un logiciel antivirus gratuit. Même les meilleurs programmes de sécurité ne détectent pas certains logiciels malveillants, comme l'indiquent les résultats de tests effectués par AV Comparatives (PDF). Par exemple, lors de tests menés en août 2011, Microsoft Security Essentials a été classé comme avancé (le deuxième niveau de score le plus élevé) avec un taux de détection de 92, 1% et "très peu" de faux positifs.

Puisque nous n'éliminerons jamais les infections de PC, la meilleure défense contre les réseaux de zombies ne se trouve pas à la source, mais bien au point d'entrée du réseau du fournisseur de services Internet. En juillet de l'année dernière, le groupe de travail d'Ingénierie Internet a publié un projet de recommandations pour la correction des robots dans les réseaux de fournisseurs de services Internet, qui souligne les défis que représentent la détection et la suppression de programmes.

Malheureusement, détecter et supprimer les réseaux de zombies n’est pas beaucoup plus facile pour les FAI. Lorsque les fournisseurs de services Internet analysent les ordinateurs de leurs clients, le PC peut percevoir l'analyse comme une attaque et générer une alerte de sécurité. De nombreuses personnes s'inquiètent des conséquences pour la protection de la vie privée des fournisseurs de services Internet analysant le contenu des ordinateurs de leurs clients. Ensuite, il y a la réticence fondamentale des FAI à partager des données et à travailler ensemble en général.

Une grande partie de la solution suggérée par l'IETF consiste à informer les utilisateurs de la nécessité d'analyser leur PC à la recherche d'infections et de supprimer celles qu'ils découvrent. Tandis que la plupart des infections virales se manifestent en ralentissant le système et en causant des problèmes, la nature furtive de nombreux robots signifie que les utilisateurs peuvent ne pas en être conscients. Si le bot est conçu non pas pour voler les données de l'utilisateur, mais seulement pour participer à une attaque par DDoS, les utilisateurs peuvent ne pas avoir besoin de détecter et de supprimer le bot.

L'une des suggestions du rapport de l'IETF est que les fournisseurs de services Internet partagent des données "sélectives" avec des tiers, y compris des concurrents, afin de faciliter l'analyse du trafic. En mars de l'année dernière, le Conseil de la sécurité, de la fiabilité et de l'interopérabilité des communications a publié son code de conduite volontaire anti-bot pour les fournisseurs de services Internet (PDF). En plus d’être volontaires, trois des quatre recommandations de «l’ABC pour les FAI» s’appliquent aux utilisateurs finaux:

Sensibiliser les utilisateurs finaux à la menace posée par les bots et aux actions que les utilisateurs finaux peuvent entreprendre pour aider à prévenir les infections par bot;Détecter les activités des robots ou obtenir des informations, y compris auprès de tiers crédibles, sur les infections par des robots parmi leur base d'utilisateurs finaux;

Avertissez les utilisateurs finaux d'infections suspectes de bot ou aidez-les à déterminer s'ils sont potentiellement infectés par des bots; et

Fournissez des informations et des ressources, directement ou par référence à d'autres sources, aux utilisateurs finaux pour les aider à remédier aux infections bot.

Un article intitulé "Modélisation de stratégies de nettoyage des logiciels malveillants à l'échelle Internet" (PDF) rédigé par Stephen Hofmeyr du Lawrence Berkeley National Laboratory et d'autres personnes suggère que le fait de disposer de grands fournisseurs de services Internet pour analyser le trafic aux points d'entrée de leur réseau est plus efficace que la détection de bot sur les machines des utilisateurs finaux.

Mais cela ne nous échappe pas entièrement. Si tous les ordinateurs Windows étaient scannés chaque mois pour détecter les programmes malveillants, il y aurait beaucoup moins de robots disponibles pour la prochaine attaque DDoS. Étant donné que les lecteurs de CNET ont tendance à être plus férus de technologie que la moyenne, je suggère un programme d'adoption sur ordinateur: chaque personne scanne deux ou trois PC dont il pense qu'elles ne sont pas régulièrement entretenues par leurs propriétaires (tels que des membres de leur famille).

Voici trois étapes à suivre pour minimiser la possibilité qu'un PC Windows soit intégré à une armée de réseaux de robots.

Ne pas utiliser un compte administrateur Windows

La grande majorité des programmes malveillants vise les systèmes Windows. Cela tient en grande partie à des chiffres: il existe tellement plus d’installations de Windows que tout autre système d’exploitation, ce qui permet à Windows d’optimiser l’efficacité des programmes malveillants.

De nombreuses personnes n'ont d'autre choix que d'utiliser Windows, probablement parce que leur employeur l'exige. Pour beaucoup d'autres, utiliser un système d'exploitation autre que Windows n'est pas pratique. Mais très peu de personnes ont besoin d'utiliser un compte administrateur Windows quotidiennement. Au cours des deux dernières années, je n’ai utilisé qu’un compte Windows standard sur mon ordinateur au quotidien, à une ou deux exceptions près.

En fait, j'oublie souvent que le compte ne dispose pas des privilèges d'administrateur jusqu'à ce qu'une installation ou une mise à jour de logiciel nécessite la saisie d'un mot de passe d'administrateur. L'utilisation d'un compte standard ne protège pas votre ordinateur contre les logiciels malveillants, mais cela ajoute certainement un niveau de protection.

Configurez votre logiciel pour qu'il se mette à jour automatiquement

Il n'y a pas si longtemps, les experts ont conseillé aux utilisateurs d'ordinateurs personnels d'attendre un jour ou deux avant d'appliquer des correctifs pour Windows, des lecteurs multimédias et d'autres applications afin de s'assurer que les correctifs ne causaient pas plus de problèmes qu'ils n'en avaient empêchés. Maintenant, le risque posé par un logiciel non corrigé est beaucoup plus grand que tout problème potentiel résultant de la mise à jour.

En mai 2011, j'ai comparé trois scanners gratuits détectant des logiciels obsolètes et non sécurisés. Mon favori parmi les trois à l'époque était le TechTracker de CNET pour sa simplicité, mais je compte maintenant sur Personal Software Inspector de Secunia, qui suit vos mises à jour antérieures et fournit un score système global.

Le paramètre par défaut dans Windows Update consiste à télécharger et à installer les mises à jour automatiquement. Les options permettant de recevoir les mises à jour recommandées et importantes, ainsi que de mettre à jour automatiquement les autres produits Microsoft sont également sélectionnées par défaut.

Utilisez un deuxième programme anti-programme malveillant pour analyser le système

Comme aucun programme de sécurité ne détecte toutes les menaces potentielles, il est logique de disposer d'un deuxième scanner de programmes malveillants pour l'analyse occasionnelle manuelle du système. Mes deux programmes de détection manuelle des virus préférés sont Malwarebytes Anti-Malware et l’outil de suppression de logiciels malveillants de Microsoft, qui sont tous deux gratuits.

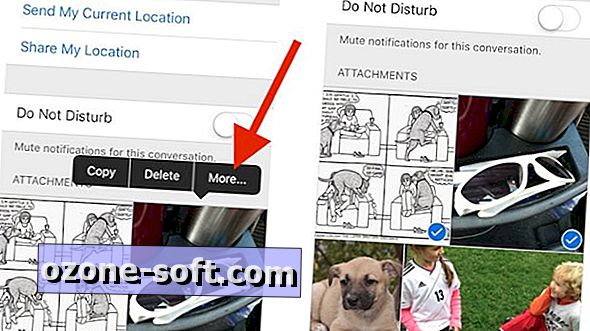

Je n’étais pas particulièrement surpris lorsque Malwarebytes a trouvé trois instances du virus PUP.FaceThemes dans les clés de registre de mon ordinateur Windows 7 (voir ci-dessous), mais je ne m'attendais pas à ce que le programme détecte quatre virus différents dans les anciens dossiers système Windows sous un système de test avec une configuration par défaut de Windows 7 Pro (comme indiqué à l'écran en haut de cet article).

L'un des avantages inattendus de la suppression des logiciels malveillants est la réduction du temps de démarrage de la machine Windows 7 de plus de deux minutes à un peu plus d'une minute.

Aide pour les exploitants de sites attaqués

Les attaques DDoS sont principalement motivées par des gains financiers, comme l'incident de décembre dernier qui avait vidé un compte en ligne de la Banque de l'Ouest, d'un montant de 900 000 dollars, a rapporté Brian Krebs. Les attaques pourraient également constituer une tentative de vengeance, ce que de nombreux analystes estiment impliquée dans l’attaque DDoS de la semaine dernière contre Spamhaus.

Histoires connexes

- Des blagues sur le dongle et un tweet mènent à des licenciements, des menaces et des attaques DDoS

- La lutte anti-spam a-t-elle vraiment ralenti Internet?

- Des pétitions anonymes des Etats-Unis considèrent les attaques DDoS comme des manifestations légales

Le gouvernement iranien a été accusé d'une récente série d'attaques DDoS contre des banques américaines, comme l'a rapporté le New York Times en janvier dernier. De plus en plus de réseaux de zombies sont dirigés par des militants politiques contre leur opposition, comme la vague d’attaques hacktivistes contre les banques rapportée par Tracy Kitten sur le site BankInfoSecurity.com.

Alors que les grands sites tels que Google et Microsoft ont les ressources nécessaires pour absorber les attaques DDoS sans problème, les opérateurs de sites indépendants sont beaucoup plus vulnérables. Electronic Frontier Foundation propose aux propriétaires de petits sites un guide pour les aider à faire face aux attaques DDoS et autres menaces. Le programme Keep Your Site Alive couvre les aspects à prendre en compte lors du choix d'un hôte Web, d'alternatives de sauvegarde et de la mise en miroir de sites.

L’impact croissant des attaques DDoS est l’un des thèmes du Global Threat Intelligence Report 2013 publié par la société de sécurité Solutionary. Le téléchargement du rapport nécessite une inscription, mais si vous êtes pressé, Bill Brenner offre un résumé du rapport sur le blog Salted Hash du CSO.

Comme le rapporte Brenner, Solutionary a identifié deux tendances, à savoir que les logiciels malveillants sont de plus en plus efficaces pour éviter la détection, et que Java est la cible privilégiée des kits d'exploits de logiciels malveillants, supplantant Adobe PDF en tête de liste.

La "vulnérabilité" du serveur DNS derrière les attaques DDoS

L’ouverture innée d’Internet rend possible les attaques par DDoS. Le fournisseur de logiciels DNS JH Software explique comment le paramètre de récursivité de DNS permet à un flot de demandes de botnet d'inonder un serveur DNS. Patrick Lynch, de CloudShield Technologies, examine le problème des "résolveurs ouverts" du point de vue de l'entreprise et du fournisseur de services Internet.

Paul Vixie analyse les dangers du blocage de DNS sur le site Internet Systems Consortium. Vixie oppose le blocage à la proposition Secure DNS pour prouver l'authenticité ou l'inauthenticité d'un site.

Enfin, si vous avez deux heures et demie à tuer, assistez à l’intéressante discussion-débat tenue à New York en décembre dernier et intitulée «Atténuer les attaques par DDoS: pratiques optimales pour un paysage de menaces en évolution». La réunion était animée par le directeur général du registre d'intérêt public, Brian Cute, et comprenait des dirigeants de Verisign, Google et Symantec.

J'ai été frappé par un thème récurrent parmi les participants au panel: nous devons éduquer les utilisateurs finaux, mais ce n'est vraiment pas leur faute, ni tout à fait leur problème. Pour moi, cela sonnait plus qu'un peu comme si les FAI passaient la balle.

Laissez Vos Commentaires