Le fournisseur de logiciels malveillants d’aujourd’hui a peu de ressemblance avec la caricature exclue-adolescente-solitaire répandue dans le passé.

En novembre dernier, l'opération Ghost Click du FBI avait conduit à l'arrestation de six Estoniens inculpés pour la diffusion du malware DNSChanger, qui aurait permis au gang de voler 14 millions de dollars en manipulant les serveurs d'annonceurs en ligne. Malheureusement, DNSChanger aurait infecté 100 millions d’ordinateurs dans le monde et 500 000 aux États-Unis, dont beaucoup n’ont pas encore été désinfectés.

Histoires connexes

- Comment sécuriser votre PC en 10 étapes faciles

- Comment savoir quand vos données personnelles sont perdues ou volées

- Comment savoir qui suit vos activités sur le Web

- Vous seul pouvez empêcher les attaques de phishing

- Comment empêcher les téléchargements de logiciels malveillants et de logiciels publicitaires

- Comment prévenir le vol d'identité

Le blogueur de CNET, Topher Kessler, décrit dans le blog MacFixIt le fonctionnement du cheval de Troie. Oui, les Mac sont aussi sensibles à DNSChanger que les PC: c'est un infecteur à égalité des chances.

Arrêter les serveurs DNS frauduleux des escrocs aurait laissé les personnes utilisant des ordinateurs infectés sans connexion Internet, aussi le FBI a-t-il pris des dispositions pour légitimer temporairement les mauvais serveurs. Les serveurs devaient initialement être hors ligne le 6 mars, mais de nombreux systèmes n'ont pas encore été désinfectés.

Plus tôt ce mois-ci, la date limite pour débrancher les serveurs a été reportée au 9 juillet, comme l’a expliqué Topher dans un message MacFixIt du 7 mars.

Dan Goodin explique dans son blog Ars Technica comment les fournisseurs d'accès réagissent pour s'assurer que leurs clients ne perdent pas leur service Internet. Mais les FAI ne peuvent le faire seuls - comme le dit le dicton, il faut un village virtuel.

Mettre fin aux activités des promoteurs de programmes malveillants nécessite un effort concerté

La réalité de l'informatique moderne est que la sécurité est l'affaire de tous les utilisateurs. Même si nous souhaitons responsabiliser nos fournisseurs d'accès à Internet et nos fournisseurs de logiciels pour la protection de nos informations personnelles et de nos comptes bancaires, il est impossible d'empêcher la criminalité informatique à distance sans entraver sérieusement l'utilisation des machines.

Toute personne exploitant un ordinateur connecté à Internet doit prendre les trois précautions suivantes: utiliser un pare-feu, rechercher les logiciels malveillants et maintenir les logiciels de la machine à jour. (Voir les liens des articles liés ci-dessus pour plus d'informations sur chacun de ces sujets.) Lorsque vous suivez ces trois étapes, vous protégez bien plus que votre propre ordinateur: vous contribuez également à la protection de tous les autres, car les PC infectés sont souvent utilisés pour diffuser des virus, du spam et d'autres logiciels potentiellement dommageables.

Besoin de plus de raisons pour faire votre part? Un projet de loi présenté récemment au Sénat américain obligerait le Department of Homeland Security à vérifier que "l'infrastructure critique" est protégée contre les "cyberattaques", comme Elinor Mills de CNET l'a rapporté le mois dernier dans son blog InSecurity.

La Loi sur la cybersécurité de 2012 est critiquée par les défenseurs de la vie privée car elle peut permettre à des entités privées de surveiller les communications, ce qu'un porte-parole d'Electronic Frontier Foundation cité par Elinor dans une publication ultérieure du complexe InSecurity Complex constitue une "écoute sans mandat".

À l'inverse, le président de la Commission fédérale de la communication, Julius Genachowski, préconise l'adoption de normes volontaires pour les FAI collaborant avec des agences gouvernementales et des experts en sécurité afin de lutter contre la criminalité informatique, comme l'explique Marguerite Reardon de CNET dans un article du mois dernier sur le blog Politics and Law.

Il est facile de comprendre pourquoi les FAI sont favorables à l'approche volontaire, mais compte tenu du rythme rapide des changements technologiques et du rythme d'action du gouvernement, une approche non réglementaire de la sécurisation de la dorsale Internet peut être dans l'intérêt de tous.

Internet peut-il être désactivé?

Certaines personnes prétendent que l'architecture distribuée d'Internet la rend insubmersible. Vous n'avez pas besoin du centenaire à venir du décès du Titanic dans l'Atlantique Nord pour vous rappeler la folie des revendications d'indestructibilité.

Le groupe d'autodéfense Anonymous envisage de fermer Internet le 31 mars pour protester contre la loi Stop Online Privacy Act. Même sans la proximité du poisson d'avril, il est difficile de donner beaucoup de crédit à de telles revendications.

Mais ce type de cyberattaque mérite d’être envisagé d’un point de vue préventif et académique. Que faudrait-il pour effondrer Internet? Sean Gallagher d'Ars Technica décrit la technique d'amplification DNS sur laquelle Anonymous travaillerait.

La publication de Gallagher renvoie à un article (PDF) présenté à la conférence sur la sécurité DefCon 2006 par Randal Vaughn, chercheur à l’Université Baylor, et le consultant en sécurité Gadi Evron, décrivant comment l’amplification DNS a été utilisée dans des attaques contre des réseaux de fournisseurs de services Internet dès 2002.

Que pouvez-vous faire pour prévenir les atteintes à la sécurité en ligne?

Plus nous comptons sur Internet, plus les cyberattaques pourraient causer des dommages. Tout comme les organismes chargés de l'application de la loi dépendent de la coopération des citoyens et des entreprises pour faire leur travail, les organisations chargées de sécuriser Internet ont également besoin de notre aide.

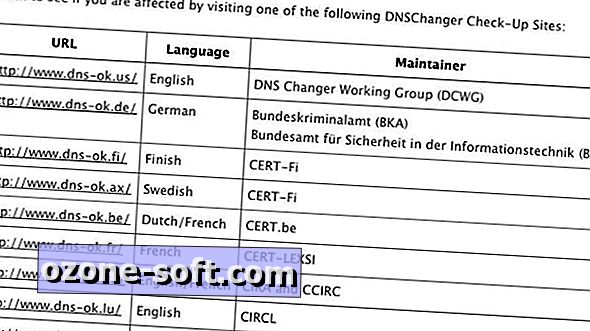

Pour déterminer si votre cheval est infecté par le cheval de Troie DNSChanger, accédez à la page Nettoyage de DNSChanger Working Group et sélectionnez l'un des liens répertoriés. Si le test indique que votre ordinateur est infecté, suivez l'un des liens de la même page sous le tableau pour télécharger un programme gratuit permettant de supprimer le bogue.

SecureMac propose également l’outil de suppression de DNSChanger gratuit et bien nommé pour Mac. Si vous préférez l'approche manuelle, le FBI fournit des instructions détaillées (PDF) permettant de déterminer si un PC ou un Mac utilise un serveur DNS compromis.

Au lieu d'une attaque sur plusieurs machines, de nombreuses attaques sur une grande cible

Il existe une nouvelle menace pour la sécurité que les individus ne peuvent pas faire beaucoup pour prévenir. Tout droit sorti d'un roman d'espionnage, les menaces persistantes avancées avancées ciblent une entreprise, une installation ou un organisme gouvernemental spécifique avec différents types d'attaques sur le réseau interne de l'organisation. Elinor Mills explique dans un article publié plus tôt ce mois-ci dans son blog InSecurity Complex que même des entreprises de sécurité telles que RSA et Verisign ont été victimes de telles attaques.

Le problème est aggravé par la difficulté des entreprises à détecter de telles attaques persistantes. Selon le rapport de la société de sécurité Mandiant intitulé M-Trends 2012: une menace en évolution, 94% des victimes de menaces persistantes ont été informées de ces attaques par des sources extérieures.

Encore plus surprenant, le délai médian entre la première indication de compromission d'un réseau et la détection de la violation est de 416 jours, selon le rapport. Les recherches de Mandiant indiquent également que les mécanismes de porte dérobée utilisés par les menaces persistantes sont de plus en plus sophistiqués.

(Inscription requise sur le site Mandiant pour télécharger une copie du rapport complet.)

Laissez Vos Commentaires