Les smartphones ne sont pas seulement intelligents, ce sont des ordinateurs personnels. Contrairement à un ordinateur de bureau ou même à un ordinateur portable, ces appareils et autres téléphones portables peuvent facilement glisser d'une poche ou d'un sac à main, être laissés dans un taxi ou se faire prendre à une table. Ils vous permettent de stocker des photos, d'accéder à des courriers électroniques, de recevoir des messages texte et de vous éloigner d'un clic de navigateur de sites Web potentiellement malveillants.

En effet, les gadgets tels que l'iPhone Apple et ceux qui utilisent le logiciel Android de Google peuvent être aussi risqués que les ordinateurs personnels, à l'exception du grand nombre de plates-formes mobiles qui ont privé les pirates informatiques malveillants d'un élément logiciel dominant à cibler, comme avec Windows système d'exploitation sur les ordinateurs de bureau et les ordinateurs portables.

Voici un aperçu des différents types de menaces qui pèsent sur les utilisateurs de smartphones et de ce que les utilisateurs peuvent faire pour se protéger.

Quelle est la plus grande menace pour la sécurité de mon téléphone portable?

Perdre. "Vous êtes beaucoup plus susceptible de le laisser à l'arrière d'un taxi que de le laisser entrer par effraction", a déclaré Charlie Miller, analyste principal chez Independent Security Evaluators, dans une récente interview. Le meilleur moyen de protéger les données en cas de perte d'un appareil est de ne pas y stocker d'informations sensibles, a-t-il déclaré. Si vous devez y stocker des informations sensibles, utilisez un mot de passe sur le téléphone et chiffrez les données. Les appareils peuvent être configurés de manière à demander un mot de passe chaque fois que vous accédez à un courrier électronique ou à un VPN. Utilisez un mot de passe assez puissant pour qu'un étranger ne puisse le deviner. Et sauvegardez vos données fréquemment.

Il existe également des moyens de verrouiller le téléphone à distance ou d'effacer les données en cas de vol. Le porte-parole d'AT & T, Mark Siegel, a déclaré que les utilisateurs qui perdent leur téléphone doivent appeler immédiatement la société. "En appuyant simplement sur une touche, nous pouvons empêcher toute autre personne d'utiliser le téléphone - et de porter des accusations."

Un certain nombre de sociétés proposent des logiciels et des services pour protéger les téléphones mobiles. L’une d’elles est une start-up appelée Lookout, qui propose un service Web qui sauvegarde les données, efface les données à distance en cas de vol, permet de localiser le périphérique et inclut une protection antivirus et pare-feu.

Les utilisateurs d'appareils mobiles doivent également veiller à ne pas laisser le téléphone sans surveillance ou à le prêter à des personnes. Un logiciel espion peut être installé à votre insu si quelqu'un a un accès physique à l'appareil et connaît votre mot de passe si vous en avez un. Par exemple, le programme PhoneSnoop peut être utilisé avec des terminaux BlackBerry pour activer à distance le microphone afin d'écouter les conversations à proximité. Cependant, un porte-parole du fabricant BlackBerry RIM a souligné que si l'application était installée, l'utilisateur pourrait la voir en cours d'exécution et pourrait ensuite la supprimer.

Les téléphones mobiles peuvent-ils être infectés par des virus?

Oui. Les virus, les vers et les chevaux de Troie mobiles existent depuis des années. Ils arrivent généralement par courrier électronique, mais peuvent également se transmettre par SMS et par d'autres moyens. Les utilisateurs de téléphones mobiles doivent faire preuve de diligence lors de l'installation du logiciel de sécurité et des autres mises à jour de leurs appareils. Tous les principaux fournisseurs de solutions de sécurité pour postes de travail disposent d’antivirus mobile et d’offres connexes.

En novembre, plusieurs vers ont frappé l'iPhone, mais seuls les appareils jailbreakés peuvent exécuter des applications autres que celles approuvées par Apple. Un ver modifie le fond d'écran sur les appareils affectés en une photo du chanteur pop des années 80, Rick Astley, de la célébrité "Rickrolling". Le deuxième ver, plus dangereux, tente de contrôler à distance les iPhones concernés et de voler des données telles que les identifiants de connexion bancaires. Les iPhones jailbreakés ont également été piratés directement par SMS, y compris par un pirate informatique néerlandais qui demandait 7 $ aux victimes pour obtenir des informations sur la sécurisation de leurs iPhones.

Miller dit: "Ne jailbreakez pas votre téléphone. Il supprime fondamentalement toute la sécurité." Si vous devez simplement le jailbreaker, vous devez modifier le mot de passe root par défaut et ne pas installer SSH (protocole de réseau Secure Shell).

Quels sont les autres types d'attaques?

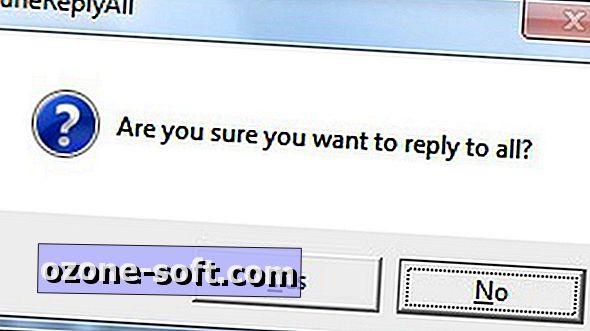

Tout comme les utilisateurs d'ordinateurs, les utilisateurs de smartphones sont vulnérables aux attaques par courrier électronique et sur le Web, telles que le phishing et d'autres efforts d'ingénierie sociale. Tout ce que les attaquants ont à faire est de créer une page Web malveillante et d’attirer l’attention de quelqu'un sur le site où les logiciels malveillants peuvent ensuite être téléchargés sur le périphérique mobile. Les gens doivent éviter de cliquer sur les liens contenus dans les courriels et les messages texte sur leur appareil mobile. (Pour plus de conseils anti-phishing, consultez "FAQ: Reconnaître les courriels de phishing".)

SMS offre une autre avenue pour attaquer. L'année dernière, des chercheurs ont démontré plusieurs façons d'attaquer un téléphone à l'aide de messages SMS. Dans l'un d'entre eux, ils ont exploité une vulnérabilité dans la manière dont l'iPhone traite les messages SMS. Les chercheurs ont également montré comment un attaquant pourrait usurper un SMS afin de lui donner l'impression qu'il provient du transporteur afin que la cible télécharge un logiciel malveillant ou visite un site qui l'héberge. Lors d'une autre attaque de validation de concept, un message texte a été utilisé pour lancer un navigateur Web sur un appareil mobile et le rediriger vers un site pouvant héberger des logiciels malveillants. Lorsque l'attaque est utilisée pour hacher des informations personnelles, on parle de "SMiShing".

Est-ce sécuritaire d'utiliser le Wi-Fi et le Bluetooth?

Oui et non. Si vous faites quelque chose de sensible sur votre téléphone, comme la vérification d'un compte bancaire ou le paiement, n'utilisez pas le Wi-Fi gratuit dans un café ou un autre point d'accès. Utilisez chez vous votre réseau Wi-Fi protégé par un mot de passe ou votre réseau cellulaire pour éviter ce que l’on appelle une attaque par interception dans laquelle le trafic est intercepté. Coupler un téléphone portable avec un autre appareil compatible Bluetooth, comme un casque, signifie que tout appareil pouvant "découvrir" un autre appareil Bluetooth peut envoyer des messages non sollicités ou faire des choses qui pourraient engendrer des frais supplémentaires, des données corrompues ou corrompues, des données volées dans un ordinateur. attaque appelée "bluesnarfing", ou le périphérique étant infecté par un virus. En général, désactivez le Wi-Fi et le Bluetooth sauf si vous devez absolument les utiliser.

Lequel est le plus sûr: l'iPhone ou Android?

Apple contrôle toutes les applications utilisées sur l'iPhone et cette réglementation stricte du magasin d'applications a jusqu'ici protégé les utilisateurs contre les applications malveillantes. Rien n'est infaillible, cependant. Une fois les applications approuvées, elles peuvent faire toutes sortes de choses. Par exemple, Apple a supprimé en novembre les jeux gratuits développés par Storm8 qui collectaient les numéros de téléphone des utilisateurs.

Du point de vue de l'architecture, Android offre un contrôle d'accès plus granulaire. Mais la nature open-source de la plate-forme Android signifie que les applications ne sont pas aussi contrôlées que sur l'iPhone et que des trous peuvent être introduits par un nombre illimité de parties. Par exemple, Miller a découvert une vulnérabilité sur la plate-forme mobile Android l'année dernière qui aurait pu permettre à un attaquant de prendre le contrôle à distance du navigateur, d'accéder aux informations d'identification et d'installer un enregistreur de frappe au clavier si l'utilisateur visitait une page Web illicite. Le trou n'était pas en code écrit par Google, mais avait été fourni par un tiers au projet Android à code source ouvert. Cependant, tout risque a été atténué par une technique de sandboxing d’application utilisée par Google, conçue pour protéger l’appareil contre les logiciels non autorisés ou malveillants qui pénètrent dans le téléphone, a déclaré Google. Miller recommande aux utilisateurs d'Android de télécharger le logiciel uniquement auprès de fournisseurs dignes de confiance et de sites fiables.

Les téléphones mobiles standard sont-ils sûrs?

De toute évidence, les téléphones mobiles normaux ne posent pas les menaces Web que les smartphones font. Mais ils sont toujours utilisés pour stocker des informations sensibles accessibles en accédant au périphérique. Par exemple, la boîte de réception et la boîte d'envoi pour les messages texte peuvent contenir des informations pouvant être utilisées à des fins de fraude d'identité, a déclaré Mark Beccue, analyste senior pour la mobilité des consommateurs chez ABI Research. "Quel que soit le type de téléphone portable, la menace la plus dangereuse concerne les boîtes de messages d'entrée / sortie d'un téléphone portable", a-t-il déclaré. "Supprimez-les régulièrement. Ne transmettez pas les numéros de compte complets, les codes PIN ou les mots de passe dans un message texte, sauf si vous supprimez immédiatement le message de la boîte d'envoi."

Les téléphones standard prenant en charge Java peuvent être exposés à certaines menaces que représentent les smartphones. Par exemple, des escrocs en Russie et en Indonésie cachent un cheval de Troie dans un logiciel piraté qui envoie clandestinement des SMS à des numéros surtaxés - coûtant jusqu'à 5 dollars chacun, générant ainsi des factures énormes, a déclaré Roel Schouwenberg, chercheur en antivirus à Kaspersky Lab.

Et qu'en est-il du spam?

C'est un problème croissant sur les appareils mobiles. Pour plus d'informations sur ce qu'il faut faire lorsque vous recevez du spam mobile, consultez "FAQ: Comment vaincre le spam mobile".

Mise à jour le 7 janvier 2010 avec BlackBerry maker RIM, ajoutant que pour que l'application PhoneSnoop fonctionne, une personne doit avoir un accès physique au terminal et connaître le mot de passe, le cas échéant, et permettre aux utilisateurs de voir quelles applications sont installées et de les supprimer. toute application indésirable.

Laissez Vos Commentaires