La plate-forme Mac d’Apple est depuis longtemps considérée comme plus sûre que la concurrence, mais à mesure que les ventes et la part de marché des Mac augmentent, elles deviennent une cible plus importante.

Nul n'est plus clair avec le cheval de Troie Flashback, un programme malveillant conçu pour dérober des informations personnelles en se faisant passer pour un plug-in de navigateur très courant. Hier, la société russe d’antivirus, Dr. Web, a déclaré qu’on estime que 600 000 Mac sont désormais infectés à la suite de l’installation, à leur insu, du logiciel.

Voici donc une FAQ rapide sur le cheval de Troie Flashback, comprenant des informations sur son contenu, sur la manière de savoir si vous en possédez et sur les mesures à prendre pour vous en débarrasser.

Qu'est-ce que Flashback?

Flashback est une forme de malware conçue pour récupérer les mots de passe et autres informations des utilisateurs via leur navigateur Web et d'autres applications telles que Skype. Un utilisateur le prend généralement pour un plug-in de navigateur légitime lors de la visite d'un site Web malveillant. À ce stade, le logiciel installe un code conçu pour collecter des informations personnelles et les renvoyer à des serveurs distants. Dans ses incarnations les plus récentes, le logiciel peut s'installer sans intervention de l'utilisateur.

Quand est-il apparu pour la première fois?

Flashback, tel que nous le connaissons, est maintenant apparu vers la fin du mois de septembre de l'année dernière, prétendant être un installateur d'Adobe Flash, un plug-in largement utilisé pour le streaming vidéo et les applications interactives qu'Apple ne propose plus sur ses ordinateurs. Le logiciel malveillant a évolué pour cibler l'exécution Java sur OS X, où les utilisateurs qui visitent des sites malveillants seraient ensuite invités à l'installer sur leur ordinateur afin d'afficher le contenu Web. Les versions plus avancées s’installent discrètement en arrière-plan, sans mot de passe.

Comment a-t-il infecté autant d'ordinateurs?

La réponse simple est que le logiciel a été conçu pour faire exactement cela. Dans sa version initiale, le programme malveillant ressemblait beaucoup au programme d’installation Flash d’Adobe. Cela n'a pas aidé que Apple n'ait pas intégré Flash sur ses ordinateurs depuis plus d'un an, ce qui aurait sans doute créé un groupe d'utilisateurs plus susceptibles d'exécuter le programme d'installation afin d'afficher les sites Web populaires exécutés sur Flash. Dans ses nouvelles versions liées à Java, le logiciel pourrait s’installer sans que l’utilisateur n’ait à cliquer sur quoi que ce soit ou à lui fournir un mot de passe.

Ce qui n'a pas non plus aidé, c'est la façon dont Apple traite avec Java. Au lieu d'utiliser simplement la version publique actuelle de Java, la société crée et gère ses propres versions. En fin de compte, les auteurs de programmes malveillants ont exploité une vulnérabilité particulière corrigée par Oracle en février. Apple n'a pas réussi à réparer sa propre version de Java avant avril.

Qu'a fait Apple à ce sujet?

Apple a son propre scanner de programmes malveillants intégré à OS X appelé XProtect. Depuis le lancement de Flashback, l'outil de sécurité a été mis à jour à deux reprises pour identifier et protéger contre quelques variantes de Flashback.

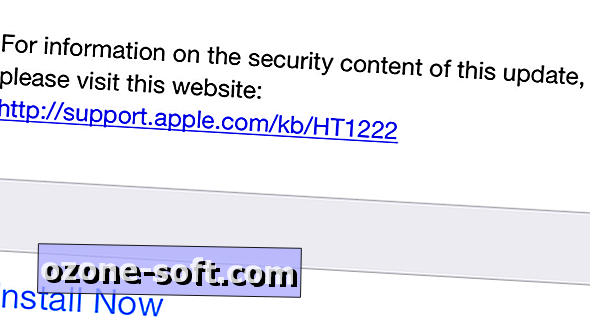

Cependant, une version plus récente du logiciel malveillant contournait XProtect en exécutant ses fichiers via Java. Le 3 avril, Apple a fermé le principal point d'entrée du programme malveillant avec une mise à jour Java. Depuis, il a publié un outil de suppression dans le cadre d'une mise à jour Java ultérieure.

Il est à noter que les correctifs de sécurité Java ne sont disponibles que sur Mac OS X 10.6.8 et versions ultérieures. Par conséquent, si vous utilisez OS X 10.5 ou une version antérieure, vous serez toujours vulnérable. Apple a cessé de fournir des mises à jour logicielles pour ces systèmes d'exploitation.

Comment puis-je savoir si je l'ai?

À l'heure actuelle, le moyen le plus simple de savoir si votre ordinateur a été infecté est de contacter le cabinet de sécurité F-Secure et de télécharger son logiciel de détection et de suppression Flashback. Suivez les instructions ici sur la façon de l'obtenir et de l'utiliser. La société de sécurité Symantec propose son propre outil autonome, de la marque Norton, que vous pouvez obtenir ici.

Alternativement, vous pouvez exécuter trois commandes dans Terminal, un logiciel que vous trouverez dans le dossier Utilitaires du dossier Applications de votre Mac. Si vous souhaitez le trouver sans avoir à creuser, il vous suffit de lancer une recherche Spotlight sur "Terminal".

Une fois là-bas, copiez et collez chacune des chaînes de code ci-dessous dans la fenêtre du terminal. La commande s'exécutera automatiquement:

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

par défaut, lisez /Applications/Firefox.app/Contents/Info LSEnvironment

valeurs par défaut lues ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES

Si votre système est en mode minimal, les commandes vous diront que ces paires domaine / défaut "n'existent pas". Si vous êtes infecté, le correctif apparaîtra pour indiquer où ce logiciel malveillant s'est installé sur votre système.

Euh oh, je l'ai. Comment puis-je l'enlever?

En utilisant l’un des outils susmentionnés de F-Secure ou de Norton, les logiciels malveillants supprimés de votre ordinateur seront automatiquement supprimés, sans aucune étape supplémentaire. Si vous souhaitez, pour une raison quelconque, ne pas utiliser l'un de ces outils tiers, Topher Kessler de CNET fournit un guide détaillé sur la procédure à suivre pour supprimer Flashback de votre Mac. Ce processus nécessite également de sauter dans Terminal et d'exécuter ces commandes, puis de localiser les fichiers infectés, puis de les supprimer manuellement.

Pour faire bonne mesure, il est également judicieux de modifier vos mots de passe en ligne dans les institutions financières et d'autres services sécurisés que vous avez peut-être utilisés pendant que votre ordinateur était compromis. Il est difficile de savoir si ces données ont été ciblées, consignées et envoyées dans le cadre de l'attaque, mais il s'agit d'un comportement préventif intelligent qu'il convient de pratiquer régulièrement.

Histoires connexes

- Le programme de suppression de logiciels malveillants Flashback d'Apple est désormais disponible

- Flashback la plus grande menace de malware Mac à ce jour, disent les experts

- Plus de 600 000 Mac infectés par le botnet Flashback

- Mise à jour Java pour les correctifs OS X Exploitation du malware Flashback

- ZDNet: La nouvelle épidémie de programmes malveillants sur Mac exploite les faiblesses de l'écosystème Apple

Alors maintenant que les correctifs sont là, suis-je en sécurité?

En un mot, non. Les auteurs de Flashback se sont déjà montrés enclins à modifier sans cesse le logiciel malveillant pour éviter de nouveaux correctifs de sécurité.

CNET conseille principalement de télécharger n’importe quel logiciel uniquement à partir de sources fiables. Cela inclut les sites de fabricants de logiciels connus et de confiance, ainsi que des référentiels sécurisés tels que Download.com de CNET. En outre, en règle générale, il est judicieux de garder les compléments tiers aussi à jour que possible afin de rester au courant des mises à jour de sécurité. Si vous souhaitez rester encore plus en sécurité, restez à l’écart de Java et des autres add-ons du système, à moins qu’ils ne soient requis par un logiciel ou un service Web de confiance.

Le blogueur de CNET, Topher Kessler, et le rédacteur en chef de CNET, Seth Rosenblatt, ont contribué à ce rapport.

Mis à jour à 13h40 HN le 5 avril avec les instructions de suppression mises à jour. Mis à jour le 6 avril à 7h44, heure du Pacifique avec des informations sur une deuxième mise à jour d'Apple, et à 13h55 (heure du Pacifique) avec des informations sur l'utilitaire de détection Web de Dr. Web. Mis à jour le 9 avril à 12h30, heure du Pacifique, avec confirmation indépendante que le formulaire de Dr. Web est sûr à utiliser. Mis à jour à nouveau à 12 heures, le 12 avril, pour prendre note de la publication et des détails concernant l'outil de suppression d'Apple.

Laissez Vos Commentaires