Un certain nombre de célébrités ont été la cible d'attaques cette semaine lors de l'attaque de photos nues - certaines dites réelles, d'autres fausses - stockées dans des comptes Apple iCloud. Voici ce que nous savons et ce que cela signifie pour votre propre sécurité cloud.

Comment les comptes des célébrités ont-ils été piratés?

Selon les derniers rapports et informations publiés par Apple, des célébrités dont les photos iCloud ont été divulguées ont été victimes d’attaques ciblées. Cela signifie que les personnes qui ont piraté les comptes connaissaient probablement les adresses e-mail associées aux comptes de célébrités ou étaient en mesure de répondre aux questions de sécurité qui leur permettaient d'accéder aux comptes.

On ne sait toujours pas comment les pirates informatiques auraient pu connaître les réponses aux questions de sécurité des comptes et obtenir les noms d'utilisateur des comptes.

Qu'en est-il de ce trou de sécurité?

On pensait que les pirates informatiques auraient peut-être eu accès aux comptes iCloud par le biais d'une faille de sécurité dans la fonctionnalité "Localisez mon iPhone" du service de stockage en ligne, qui leur permettait de mener des attaques en force. En cas d'attaque brutale, les pirates utilisent un script pour essayer automatiquement plusieurs combinaisons de noms d'utilisateur et de mots de passe différents en succession rapide jusqu'à ce que la combinaison correcte soit devinée.

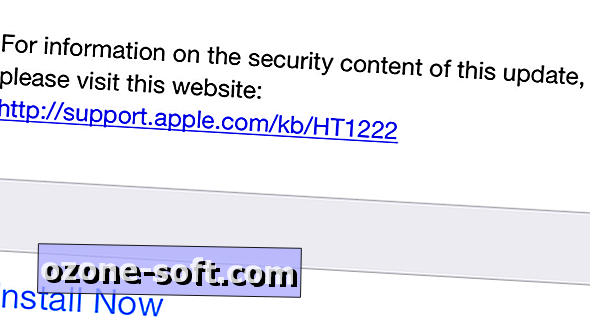

Apple a corrigé ce trou mardi matin et a confirmé qu'il ne s'agissait pas de la méthode utilisée par les pirates pour se connecter aux comptes des célébrités.

Je ne comprends toujours pas. Ce sont des célébrités.

Contrairement à la croyance populaire, la plupart des célébrités utilisent la technologie de la même manière que la plupart des non-célébrités. Apple, Google et les autres grands acteurs de la technologie ne permettent pas nécessairement aux célébrités d'accéder à des fonctionnalités de sécurité spéciales. Si des fonctionnalités de renforcement de la sécurité étaient disponibles, nous espérons que ces sociétés les distribueront à tous les utilisateurs, pas seulement aux privilégiés.

Les célébrités ont les mêmes outils de sécurité que nous, nous sommes donc techniquement tous également vulnérables. Mais, puisque leurs visages ornent les couvertures de magazines et d’écrans de théâtre, ils finissent par être pris pour cibles plus souvent.

Les célébrités ne tirent pas non plus toujours parti des protocoles de sécurité disponibles. Par exemple, en fonction des informations actuellement disponibles, ces célébrités pourraient avoir été protégées contre les attaques si elles utilisaient une vérification en deux étapes, ce qui ajoute une étape supplémentaire à la procédure de connexion de base.

Pourquoi voudraient-ils stocker des photos dans le nuage en premier lieu?

Les services de sauvegarde en nuage tels que iCloud d'Apple et le téléchargement instantané de Google sont souvent activés par défaut. Il est donc possible que les photos aient été téléchargées sur iCloud sans que les célébrités ne soient au courant.

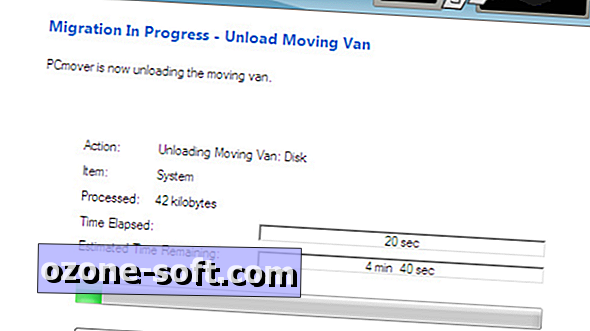

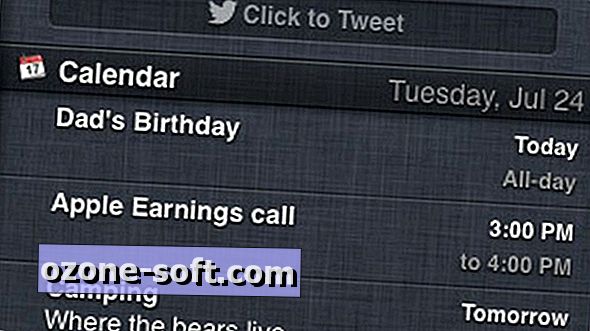

Par exemple, le service Photo Stream d'iCloud télécharge automatiquement les photos que vous prenez sur votre appareil Apple et les stocke dans iCloud pendant 30 jours. Lorsque le téléchargement de flux de photos est activé, vous pouvez accéder à ces photos depuis n'importe quel appareil, où que vous soyez dans le monde, à l'aide de vos informations d'identification iCloud.

Devrais-je m'inquiéter?

Même si vous n'êtes ni Brad Pitt ni Cameron Diaz, le moment est bien choisi pour analyser votre propre sécurité iCloud. Les photos ne sont pas les seuls éléments stockés dans iCloud - vos contacts, l'emplacement de votre périphérique iOS et vos notes peuvent également y être stockés. Voici quelques étapes à suivre:

1. Activez la vérification en deux étapes. À présent.

La plus grande défense contre la force brute et les attaques ciblées reste la vérification en deux étapes. Cela ne vous protégera pas contre des problèmes tels que des failles de sécurité, mais c'est toujours votre meilleur bouclier contre le piratage ciblé, où une personne peut obtenir votre nom d'utilisateur ou des réponses à vos questions de sécurité personnelles pour accéder à un compte.

Lorsqu'elle est activée, l'authentification à deux facteurs ajoute un deuxième niveau d'authentification à la connexion au compte. Un exemple courant est un code envoyé à un appareil mobile qui doit être utilisé en plus d’un nom d’utilisateur et d’un mot de passe pour la connexion à un compte. Suivez ces étapes pour configurer la vérification en deux étapes pour votre identifiant Apple.

TechCrunch souligne de manière décevante que la connexion en deux étapes d’Apple n’est en réalité que conçue pour protéger les utilisateurs contre les achats non autorisés par carte de crédit, mais il est toujours important d’activer cette fonctionnalité, en particulier si la société corrige cet oubli.

2. Désactivez tous les services que vous n'utilisez pas réellement

Si les données n'existent pas, il n'y a aucune raison de les pirater.

Avez-vous même besoin de Photo Stream ou d’autres services iCloud comme la synchronisation des contacts? Sinon, désactivez ces services. Pour ce faire, accédez à Paramètres> iCloud sur votre appareil iOS et désactivez les services inutiles. Ensuite, connectez-vous à iCloud.com et supprimez tous les flux de photos précédemment téléchargés.

3. Pensez à utiliser de fausses réponses aux questions de sécurité.

Votre mère est née à Chicago? C'est bien, mais vous devriez probablement utiliser une réponse différente. Les rapports les plus récents suggèrent que les pirates ont utilisé l'ingénierie sociale pour trouver des réponses aux questions de sécurité des célébrités, ce qui leur a finalement permis d'accéder aux comptes. Pour éviter que des ennemis de la frénésie ou des pirates informatiques ne se retrouvent dans votre compte, envisagez d'utiliser des réponses fausses et aléatoires qu'ils ne pourraient jamais découvrir.

4. Faites la même chose pour d'autres services Web

Pendant que vous y êtes, envisagez de répéter les mêmes étapes pour d'autres services cloud, notamment Dropbox, la sauvegarde automatique sur Android ou même Flickr. Plus vous réduisez les données téléchargées automatiquement dans le cloud, plus vous contrôlez vos informations personnelles.

Note de la rédaction: Le récit a été mis à jour mercredi à 03h39 HNP pour refléter les rapports les plus récents sur la vérification en deux étapes et sur la manière dont les pirates informatiques ont accédé aux comptes.

Laissez Vos Commentaires