Note de la rédaction: Article mis à jour le 8 mai 2009. Article original publié le 8 septembre 2006.

Chaque famille a au moins un membre dont le comportement informatique risqué est source de problèmes. Vous savez de qui nous parlons: le petit frère qui ne peut pas résister à ces téléchargements loufoques; le conjoint qui clique sur les annonces et les mises à jour suspectes sans un second regard; ou le cousin qui retourne un ordinateur portable emprunté, criblé de logiciels malveillants. Vous avez deux options: devenir un misanthrope paranoïde avec des alarmes à détecteur de mouvement intégrées à votre PC ou prendre quelques minutes pour établir ces quatre précautions de sécurité. Ils ne sont pas infaillibles contre les aimants logiciels les plus persistants, mais ces conseils de base devraient donner quelques idées aux novices.

Étape 1: créer plusieurs comptes d'utilisateurs

Une évidence, peut-être, mais la création de plusieurs comptes d'utilisateurs est l'un des moyens les plus sûrs de limiter les activités risquées d'un invité sans respirer par le cou pendant que vous surveillez chaque clic de souris. Les familles peuvent créer un compte pour chaque membre, une initiative particulièrement proactive s'il y a eu des problèmes dans le passé. Adoptez-le ainsi et vous, l'administrateur général, pourrez limiter les capacités des autres à installer des programmes et à apporter des modifications à l'ensemble du système, ce qui pourrait empêcher vos relations erronées d'exécuter des programmes corrompus. Pour adoucir la transaction, la capacité de chaque titulaire de compte à personnaliser son propre bureau pourrait aider à réduire à néant la rivalité entre frères et soeurs. Envisagez d'ajouter un identifiant de connexion protégé par mot de passe pour préserver la confidentialité.

Assurez-vous que la fonctionnalité "mot de passe à la connexion" est activée, ainsi chaque personne accédant à l'ordinateur devra fournir son nom d'utilisateur et son mot de passe. La gêne de forcer les utilisateurs à revenir à se connecter après chaque période d'inactivité est facilement compensée par les avantages en termes de sécurité de la gestion de plusieurs comptes. En outre, vous pouvez toujours ajuster vos paramètres d'inactivité pour minimiser la fréquence des nouvelles connexions. Voici un autre conseil: la configuration d’un compte invité protégé par un mot de passe sur un ordinateur portable signifie que vos amis peuvent l’emprunter pour se connecter facilement à Internet ou utiliser les fonctions principales d’Office, tandis que la protection par mot de passe de votre compte a un effet dissuasif.

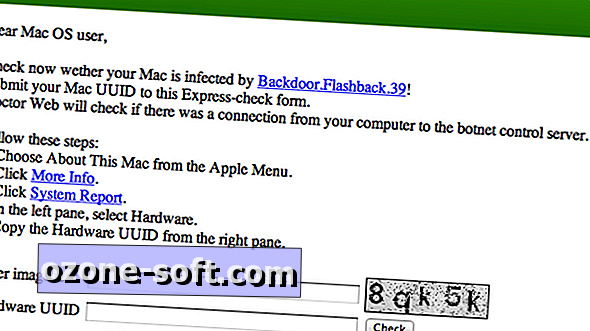

Étape 2: maîtrisez votre liste de contrôle de sécurité

Comment un virus méchant se glisse-t-il dans votre réseau? De quelque manière que ce soit. Notre offre parmi nos meilleurs choix de pare-feu, d’antivirus, de scanner de spywares et de cryptage gratuits. Avira AntiVir Personal, qui est rapidement devenu l'application la plus populaire sur Download.com au moment de la rédaction de cet article, mérite également d'être primé.

Bien que la sécurité gratuite soit excellente, ne négligez pas les suites antivirus haut de gamme, en particulier si votre configuration a déjà été exposée à des attaques de logiciels malveillants. La plupart des suites augmentent votre niveau de sécurité en ajoutant des fonctionnalités telles que la protection à la volée et la suppression avancée des logiciels espions, que vous trouverez rarement dans les produits gratuits. Ils vous feront généralement courir 40 dollars pour un abonnement d'un an. La beauté est, vous pouvez les essayer en premier pour préciser votre choix. Pour les listes de favoris de l'éditeur et des utilisateurs, regardez ici et ici.

Étape 3: Téléchargez le logiciel pour naviguer en toute sécurité

Les comptes d'utilisateurs et les pare-feu aideront à éliminer une grande partie de la peste, mais ils ne peuvent empêcher un jeune enfant (ou un adulte insouciant) de cliquer sur un lien dangereux. Si vos jeunes ou vos adolescents savent comment surfer et chercher, et ne peuvent s'empêcher d'essayer des jeux gratuits ou des téléchargements de musique, vous voudrez peut-être exercer un plus grand contrôle que sur un parent ou un voisin plus responsable. Voici quelques stratégies à essayer en combinaison ou seul.

A. Analysez vos résultats de recherche - L’ identification des menaces en ligne est une méthode pour les éviter. McAfee SiteAdvisor pour et affiche des icônes vertes, jaunes ou rouges sur les pages Web, ainsi que sur les résultats de recherche Google et Yahoo. Vous pouvez cliquer sur l'icône pour obtenir une explication complète des évaluations ou la voir en survolant l'icône sur une page de résultats de recherche Google ou Yahoo. AVG LinkScanner prend un chemin différent pour atteindre le même but.

B. Modifier les navigateurs - Bien qu'Internet Explorer 8 ait renforcé ses mesures de sécurité, sa position de roi de la jungle des navigateurs en fait un aimant contre les infections. et, et Google Chrome sont généralement considérés comme plus sûrs, à tout le moins puisque la plupart des auteurs de logiciels malveillants ne perdent pas leur temps à coder pour de tels fragments de parts de marché. Ces alternatives de navigation ont la sécurité en place. Cependant, il convient de noter que la base d'utilisateurs en expansion de Firefox commence à attirer des exploits plus ciblés, et que Chrome et Opera ne sont pas à l'abri des failles.

C. Corrigez ces enfants - Si vos enfants sont assez jeunes pour ne pas se soucier de la sécurité du surf, mais suffisamment vieux pour causer des dégâts, il vaut la peine de rechercher des programmes comme KidZui, un navigateur adapté aux enfants qui ne propose que du contenu blanc. -listé par les éditeurs du programme. Pour plus de clémence dans les destinations de navigation des jeunes, essayez des applications comme Norton Online Family et Family Cyber Alert, qui ne figurent que deux dans notre collection de logiciels de surveillance.

Étape 4: Prêchez-le

Bien que vous soyez prudent de ne pas devenir un bourreau ou un frein, rappeler aux amis et à la famille qui utilisent votre ordinateur vos règles de base vaut mieux que de passer des heures à nettoyer leurs dégâts. Les étapes 1 à 3 ne vous mènent que jusque-là: après avoir créé vos comptes d'utilisateurs et votre logiciel de protection, la chose la plus importante à faire est de faire appel à vos invités. En particulier, apprendre aux enfants à identifier et à éviter les pièges peut les empêcher de devenir des récidivistes. Nous avons répertorié différents types de menaces utilisées au fil des années et avons rédigé des instructions sur la manière dont les utilisateurs habituels peuvent identifier (et éviter) les sites Web suspects. Bonne chance.

Laissez Vos Commentaires