Peut-être que l'annonce de Google selon laquelle les cyber-assaillants chinois attaquent les comptes Gmail des militants des droits de l'homme, vous a fait frémir sur le caractère privé de vos propres messages sur le service de messagerie Google.

Eh bien, si vous souhaitez franchir une étape importante pour éloigner les regards indiscrets de votre correspondance électronique, une technologie de cryptage valable, antérieure à Google, vaut certainement la peine d'être examinée. C'est ce qu'on appelle le cryptage à clé publique, et je partage quelques instructions sur la façon de le faire fonctionner si vous voulez l'essayer.

Malheureusement, une meilleure sécurité va généralement de pair avec une gêne accrue. Mais certains activistes des droits de l'homme qui utilisent actuellement Gmail souhaiteraient probablement supporter un peu de difficultés pour empêcher les pirates informatiques de se mettre à l'abri. Je ne vais pas jusqu'à vous recommander d'utiliser le cryptage des courriers électroniques, mais je pense que le moment est propice pour l'examiner de près.

Plus précisément, je montrerai ici comment utiliser une collection de packages logiciels gratuits ou à code source ouvert: GPG, ou GNU Privacy Guard, le logiciel de messagerie Thunderbird de Mozilla Messaging et son plug-in Enigmail. CNET Download.com héberge également Thunderbird pour Windows et Mac et Enigmail pour toutes les plateformes.

Mais d’abord, quelques informations sur son fonctionnement.

Cryptographie à clé publique

Le cryptage brouille les messages de sorte que seule une personne possédant une clé (ou une énorme puissance de calcul ou une connaissance de la façon d'exploiter une faiblesse de cryptage) puisse les décoder. Curieusement, un formulaire est appelé cryptage à clé publique, et c’est ce que GPG et Enigmail utilisent.

Voici la version rapide de la façon dont cela fonctionne. Vous obtenez une clé privée connue de vous-même et une clé publique accessible à quiconque. La personne avec laquelle vous correspondez possède également une telle paire de clés. Bien que les clés publique et privée soient mathématiquement liées, vous ne pouvez pas dériver l’une de l’autre.

Pour envoyer un message privé, quelqu'un le chiffre avec votre clé publique. vous le déchiffrez ensuite avec votre clé privée. Lorsqu'il est temps de répondre, vous chiffrez votre message avec la clé publique du destinataire, qui le décode avec sa clé privée.

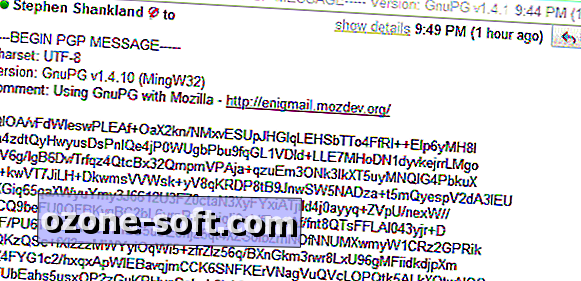

Les messages en transit d'une machine à une autre sont un tas de gobbledygook textuels jusqu'au décodage. Si vous êtes assez prudent pour chiffrer votre courrier électronique, sachez qu'il reste encore des informations qui fuient du monde extérieur. La ligne d'objet n'est pas cryptée et une personne pourrait s'intéresser à l'identité de vos contacts de messagerie actifs, ainsi qu'à la fréquence et à la fréquence des communications.

Alors, comment trouvez-vous la clé publique de votre correspondant? Vous pouvez récupérer directement la clé auprès du correspondant ou la rechercher sur des ordinateurs publics du réseau appelés serveurs de clés - le mien est stocké sur pool.sks-keyservers.net.

Cette forme de cryptage présente un autre avantage: vous pouvez signer votre courrier électronique de façon à ce que le destinataire sache qu’il vient vraiment de vous. Cette fois, le processus fonctionne en sens inverse: vous signez votre e-mail avec votre clé privée, puis votre destinataire vérifie qu'il provient de vous en utilisant votre clé publique.

Des inconvénients à profusion

Les avantages de la confidentialité et de la signature des messages sur le chiffrement sont le fait que vous perdrez l'accès au service que vous aimez ou sur lequel vous pouvez compter.

Lorsque vous voyez un courrier électronique chiffré dans Gmail basé sur le Web, c'est du charabia. Google ne l'indexe pas, la recherche Gmail ne fonctionne donc pas. Et les points forts du cloud computing - lire votre courrier électronique à partir de votre téléphone portable, de l'ordinateur de votre ami, d'un kiosque d'ordinateur à l'aéroport - n'est pas possible. Vous êtes à nouveau ancré à votre PC avec le logiciel de cryptage installé.

Un autre exemple est que la technologie, bien que conceptuellement gérable à mon avis, se complique rapidement. C'est le genre de chose où vous bénéficiez de l'aide de votre pote technologiquement sophistiqué. Le chiffrement est principalement utilisé par le public expert. La documentation devient rapidement technique, les options dépassent rapidement la compréhension de la plupart des gens et l'aide peut rapidement passer des manuels spartiates à la pince à saisir sur une page de résultats de moteur de recherche.

Avec le temps et l'expérience, une technologie intraitable peut toutefois être transformée en soumission. Le plus gros problème avec le courrier crypté est de convaincre les autres d’installer le logiciel et de l’utiliser. Jusque-là, vous serez comme le propriétaire proverbial du télécopieur unique au monde: une technologie agréable, mais vous ne pourrez rien en faire tant que personne ne l'aura.

Mon espoir personnel est que le courrier électronique crypté devienne plus courant et qu'une utilisation plus large en encouragera une variante qui fonctionnera de manière plus transparente avec les systèmes existants, peut-être via des plug-ins locaux sur un ordinateur tel que FireGPG, bien qu'il semble y avoir difficile de l’utiliser avec Gmail.

En attendant, voici une collection de logiciels disponibles aujourd'hui pour le chiffrement de courrier électronique à clé publique.

Installer le logiciel

Commencez par installer le logiciel de messagerie Thunderbird, si ce n’est déjà fait. Je recommande la nouvelle version 3.0, disponible pour Windows, Mac OS X et Linux. Une caractéristique particulièrement intéressante est que le logiciel vous demandera votre adresse e-mail et votre mot de passe lors de son premier lancement. Les utilisateurs de Gmail découvriront qu'il gère automatiquement l'enchevêtrement des détails de configuration qui devaient auparavant être définis manuellement.

GPG est à présent le logiciel de ligne de commande qui gère le cryptage, le décryptage et la gestion des clés en arrière-plan. Récupérez la copie appropriée pour votre système d'exploitation à partir des liens "binaires" de la page de téléchargement de GPG. Les technophiles aimeront utiliser ce logiciel à partir de la ligne de commande, mais ne vous inquiétez pas, vous n’êtes pas obligé.

Dernière installe le plug-in Enigmail pour Thunderbird. Récupérez la version appropriée sur le site de téléchargement Enigmail et notez l'emplacement où vous enregistrez le fichier.

Enigmail n'est pas le type de fichier sur lequel vous double-cliquez pour l'installer. Allez plutôt à Thunderbird, ouvrez le menu Outils et cliquez sur Modules complémentaires. Dans le coin inférieur gauche de la boîte de dialogue qui s'affiche, cliquez sur "Installer ...". Lorsqu'un message vous demande un emplacement, pointez sur l'endroit où vous avez enregistré le plug-in. le nom de fichier doit être "enigmail-1.0-tb-win.xpi" ou une autre variante appropriée au système d'exploitation.

Configurer le logiciel

Ensuite, il est temps de commencer. Enigmail offre des instructions utiles, généralement à jour, bien qu’elles ne mentionnent pas Thunderbird 3.0 et quelques autres points.

Vous obtiendrez probablement un assistant d'installation d'Enigmail, ce qui est très bien. Mon conseil: configurez-le pour qu'il signe les messages chiffrés par défaut, mais pas pour les chiffrer par défaut, sauf si vous êtes certain de les utiliser fréquemment.

La première tâche consiste à générer vos clés publique et privée - votre "paire de clés". Enigmail peut gérer cette tâche. Dans Thunderbird, cliquez sur le menu OpenGPG, puis sur l'option "Gestion des clés". Une nouvelle fenêtre s'ouvrira avec son propre ensemble de menus. Cliquez sur le plus à droite, "Générer".

Les options par défaut sont plutôt bonnes, bien que définir la clé pour ne pas expirer puisse être préférable pour certaines personnes. Cela peut être changé plus tard, si vous avez des doutes. Les règles de mot de passe habituelles s'appliquent à votre mot de passe: plus il est long et plus il est éloigné de tout élément d'un dictionnaire, plus il est difficile à déchiffrer.

Vient maintenant la meilleure partie de l’ensemble: aider le générateur de nombres aléatoires pendant la génération des clés. Cela ne prend pas beaucoup de temps, mais faire autre chose pendant que cela se produit - parcourir une page Web ou charger un fichier de traitement de texte, par exemple - crée des événements qui injectent en réalité une petite imprévisibilité utile dans l'algorithme. C'est un de ces moments loufoques en informatique.

Une fois les clés générées, chargez-les sur un serveur de clés afin que vos amis puissent retrouver votre clé. C'est simple: cliquez sur le menu "Serveur de clés", "Télécharger les clés publiques", puis sélectionnez le serveur par défaut pool.sks-keyservers.net.

Essaye le

Il est maintenant temps de devenir viral. Vous devez trouver quelqu'un sur lequel expérimenter. Parcourez votre liste d'amis ringards, soucieux de la sécurité, peut-être un peu paranoïaques et commencez à recruter. Un chapeau en papier d'aluminium n'est pas une condition préalable à l'utilisation du chiffrement de courrier électronique, mais il existe une connexion.

Une fois que vous avez un compagnon - ou que vous configurez une deuxième paire de clés avec un autre compte de messagerie - démarrez un nouveau message et entrez une ligne d'objet et du texte. Dans le menu OpenPGP, sélectionnez "signer le message", "chiffrer le message" et, si le destinataire de votre message utilise Enigmail, "Utiliser PGP / MIME pour ce message". (Cette dernière option présente certains avantages, mais n'est pas prise en charge de manière universelle.)

Lorsque vous envoyez le message, vous devez utiliser la clé publique de votre destinataire pour le chiffrer et votre propre phrase secrète pour signer le message avec votre clé privée.

Quand il est temps de lire, vous aurez besoin de la clé publique de votre correspondant pour vérifier la signature et de votre propre phrase secrète pour la déchiffrer.

L'envoi et la réception sont les endroits où ces serveurs de clés publiques sont utiles. Cherchez, et si vous ne trouvez pas, demandez à votre ami de vous envoyer la clé publique par courrier électronique.

Il existe un tout nouveau monde de cryptage (réseau de confiance, signature de clé, empreintes digitales, etc.) dans lequel je ne vais pas entrer ici. Je recommande de consulter le manuel de configuration Enigmail et le manuel Enigmail.

Si vous êtes un fou de ligne de commande, je recommande l'introduction pratique de Brendan Kidwell et, avec mes réserves habituelles concernant le manque flagrant d'exemples informatifs, la page de manuel de GPG. Les férus d'histoire pourront consulter les pages Wikipedia (la saga de Phil Zimmermann contre le gouvernement américain concernant le précurseur de GPG, PGP, ou Pretty Good Privacy, est particulièrement remarquable), ainsi qu'une rétrospective GPG du fondateur Werner Koch, commémorant son 10e anniversaire.

En terminant: sauvegardez votre clé

Il vous reste une dernière tâche à accomplir: exporter votre paire de clés. Enigmail peut gérer cela très bien: Dans le champ de recherche, tapez votre nom jusqu'à ce que votre clé apparaisse, cliquez dessus pour le sélectionner, puis cliquez sur "Fichier" et "Exporter les clés dans un fichier".

Cette sauvegarde sera utile pour décrypter votre courrier sur un nouvel ordinateur, installer un logiciel à partir de rien ou gérer les inévitables transitions numériques de votre vie. Mais soyez averti: cette clé privée est ce dont quelqu'un a besoin pour déchiffrer votre cryptage. Ne la laissez pas là où quelqu'un pourrait la trouver.

Je ne suis pas convaincu que GPG dominera le monde. En effet, je crains que tant de documentation que j'ai rencontrée pour cet article ait été écrite avant l'arrivée de Windows Vista.

Mais je suis convaincu que nos dispositions actuelles en matière de sécurité et de confidentialité présentent de graves failles. Une clé de cryptage de 2 048 bits ne contrecarrera pas l'hameçonnage ni d'autres attaques d'ingénierie sociale qui semblent avoir été utilisées dans l'affaire Google-Chine, mais c'est un bon point de départ.

Et utiliser le cryptage envoie un message au monde de la technologie: il est peut-être temps de prendre notre sécurité plus au sérieux. Google a opté pour des connexions réseau Gmail cryptées, même si cela va taxer leurs serveurs avec davantage de traitement, ce qui est un bon début. Une meilleure sécurité peut être gênante et coûteuse, mais n'oubliez pas de prendre en compte les inconvénients d'une sécurité médiocre.

Laissez Vos Commentaires